Simulado TJ/RS - Noções de Informática | CONCURSO

OBJETIVOS | Simulado TJ/RS - Noções de Informática

Aprimorar os conhecimentos adquiridos durante os seus estudos, de forma a avaliar a sua aprendizagem, utilizando para isso as metodologias e critérios idênticos aos maiores e melhores concursos públicos do país, através de simulados, provas e questões de concursos.

PÚBLICO ALVO | Simulado TJ/RS - Noções de Informática

Candidatos e/ou concursandos, que almejam aprovação em concursos públicos de nível Médio do concurso TJ/RS.

SOBRE AS QUESTÕES | Simulado TJ/RS - Noções de Informática

Este simulado contém questões da banca FAURGS, para nível Médio do cargo de Técnico Judiciário. Auxiliando em sua aprovação no concurso público escolhido. Utilizamos provas de concursos anteriores, conforme editais mais recentes TJ/RS.

*Conteúdo Programático do Simulado TJ/RS - Noções de Informática.

- Ambiente operacional WINDOWS (): fundamentos do Windows: operações com janelas, menus, barra de tarefas, área de trabalho; trabalho com pastas e arquivos: localização de arquivos e pastas; movimentação e cópia de arquivos e pastas; tipos de arquivos e extensões; criação, renomeação e exclusão de arquivos e pastas; ferramentas de sistema: limpeza de disco, desfragmentador de disco, firewall do Windows, agendador de tarefas, pontos de restauração; instalação de programas; configurações básicas do Windows: resolução da tela, cores, fontes, impressoras, aparência, segundo plano, protetor de tela; Windows Explorer. - Processadores de textos WORD e Writer (): área de trabalho, barra de ferramentas, botões e menus; formatação de documentos: recursos de margens, tabulação, recuo e espaçamento horizontal, espaçamento vertical, fontes, destaques negrito, sublinhado, itálico, subscrito, sobrescrito, etc.; organização do texto em listas e colunas; tabelas; estilos e modelos; cabeçalhos e rodapés; configuração de página; seções do documento; índices; inserção, posicionamento e formatação de objetos. - Planilhas eletrônicas EXCEL e Calc (): área de trabalho, barra de ferramentas, botões e menus; deslocamento do cursor na planilha para seleção de células, linhas e colunas; introdução de números, textos, fórmulas e datas na planilha, referência absoluta e relativa; principais funções: matemáticas, lógicas, estatísticas, data-hora, financeiras, texto, pesquisa e referência; formatação de planilhas: número, alinhamento, borda, fonte, padrões; edição da planilha: operações de copiar, colar, recortar, limpar, marcar, etc.; classificação de dados nas planilhas; gráficos. - Softwares de apresentação POWERPOINT e Impress (): área de trabalho, barra de ferramentas, botões e menus; criação de apresentações e inserção de slides; elementos da tela e modos de visualização; trabalhando com objetos de texto: formatar, mover, copiar e excluir objetos; listas numeradas, listas com marcadores e objetos de desenho; uso de tabelas, gráficos, planilhas e organogramas; layout, esquema de cores, segundo plano e slide mestre; montagem de slides animados; integração com editor de texto e planilha eletrônica; salvar apresentações para acesso via browser. - Redes de Computadores e Internet (): intranet, extranet e Internet; Protocolos Internet das camadas de rede, de transporte e de aplicação; Correio eletrônico: clientes de correio eletrônico, servidores de correio eletrônico,

mensagem eletrônica e seus cabeçalhos, filtros de e-mail, listas de correio eletrônico, spam, configurações e utilização de

recursos típicos de correio eletrônico, webmail; World Wide Web: navegadores, mecanismos de busca, URLs, cookies. - Conceitos de proteção e segurança: mecanismos de autenticação e autorização para acesso a recursos de rede e

serviços; certificação digital; criptografia simétrica e assimétrica; malwares: tipos, ataques, ameaças e formas de

proteção; firewall; protocolos Internet seguros; segurança em redes sem fio.

() Será tomada como base a versão do Windows em Português, com as características do Windows 8, ou superior,

nas suas versões professional, enterprise e equivalentes.

() Serão tomadas como base as versões do Microsoft-WORD, Microsoft-EXCEL, Microsoft Powerpoint, Libre

Office Writer, Libre Office Calc, e Libre Office Impress em Português, com as características a partir dassuítes

de escritório Office 2010 ou superior, e Libre Office 4 ou superior.

() Serão tomados como base os recursos mais gerais e comuns das versões atuais dos navegadores Internet

Explorer (versão 11 ou superiores), Firefox (versão 28 ou superiores) e Chrome (versão 41 ou superiores), e para correio

eletrônico, recursos a partir do Microsoft Outlook 2010 e do Microsoft Outlook Web Access do Exchange Server 2010,

ferramentas e interfaces de Webmail.

- Nem todos os assuntos serão abordados neste simulado de prova e questões de Noções de Informática.

- #44302

- Banca

- FAURGS

- Matéria

- Noções de Informática

- Concurso

- TJ-RS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 1 -

- a) ALT.

- b) Ctrl.

- c) Insert.

- d) Shift.

- e) Tab.

- #44303

- Banca

- FAURGS

- Matéria

- Noções de Informática

- Concurso

- TJ-RS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 2 -

Os processadores de textos como o WORD e o WRITER permitem que se coloquem os textos distribuídos em forma de colunas, como os usados em jornais e neste enunciado, por exemplo. Para tanto, faz-se uso de um recurso chamado de "colunas", que pode ser inserido a partir de algum ponto do documento e interrompido quando desejado. No que se refere ao funcionamento desse recurso, assinale a alternativa correta.

- a) Em uma mesma seção, pode-se ter um texto com coluna única e um texto com duas colunas.

- b) Em um documento que possui um trecho com coluna única, deve-se abrir uma nova seção para dar início a um trecho com duas colunas; a qualquer ponto, pode-se passar para coluna única, sem abrir nova seção.

- c) Em um documento que possui um trecho com coluna única, deve-se abrir uma nova seção para dar início a um trecho com duas colunas; a qualquer ponto, pode-se passar para coluna única, mas é necessário abrir nova seção a partir desse ponto.

- d) Em um documento que possui um trecho com duas colunas, pode-se iniciar um trecho com três colunas, sem necessidade de abrir nova seção.

- e) Em um documento que possui um trecho com duas colunas, cada coluna deve estar em uma seção separada, para que as duas colunas tenham uma continuidade.

- #44304

- Banca

- FAURGS

- Matéria

- Noções de Informática

- Concurso

- TJ-RS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 3 -

- a) IMAP

- b) HTTP

- c) POP3

- d) SMTP

- e) SNMP

- #44305

- Banca

- FAURGS

- Matéria

- Noções de Informática

- Concurso

- TJ-RS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 4 -

- a) A navegação em modo privativo (anônimo) impede o uso de URLs que utilizam o protocolo https.

- b) O emprego de URLs seguros (https) evita que cookies sejam criados e gravados no computador do usuário.

- c) Um URL possibilita apenas o uso dos protocolos http e https.

- d) A navegação em modo privativo (anônimo) garante a confidencialidade, integridade e autenticidade de origem das mensagens trocadas entre um navegador e o servidor web.

- e) O uso de https garante a confidencialidade e a integridade das mensagens trocadas durante a conexão segura entre o navegador e o servidor web.

- #44306

- Banca

- FAURGS

- Matéria

- Noções de Informática

- Concurso

- TJ-RS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 5 -

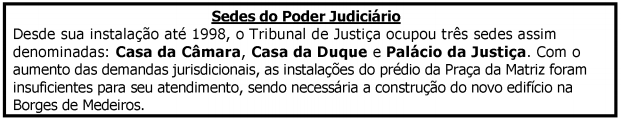

Considere o texto abaixo, extraído do site do TJ-RS, digitado no processador de texto WORD ou WRITER.

Com relação à formatação do título e do texto, respectivamente, assinale a alternativa correta.

- a) O título está em negrito e sublinhado, e o texto está com parágrafo formatado para alinhamento "Esquerda".

- b) O título está somente sublinhado, e o texto está com parágrafo formatado para alinhamento "Justificado".

- c) O título está em negrito e sublinhado, e o texto está com parágrafo formatado para alinhamento "Justificado".

- d) O título está em negrito e tachado, e o texto está com parágrafo formatado para alinhamento "Esquerda".

- e) O título está em negrito e tachado, e o texto está com parágrafo formatado para alinhamento "Justificado".

- #44307

- Banca

- FAURGS

- Matéria

- Noções de Informática

- Concurso

- TJ-RS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 6 -

- a) Na definição das características do slide mestre, o plano de fundo é um componente do estilo gráfico. As caraterísticas da estrutura de tópicos do slide mestre fazem parte dos componentes do estilo de apresentação, assim como tamanho e localização de quadros padrões para títulos e conteúdo do slide.

- b) Na definição das características do slide mestre, o plano de fundo é um componente do estilo da estrutura de tópicos. As caraterísticas do estilo de apresentação do slide mestre fazem parte dos componentes do estilo gráfico, assim como tamanho e localização de quadros padrões para títulos e conteúdo do slide.

- c) Na definição das características do slide mestre, o plano de fundo é um componente do estilo de apresentação. Os ícones e as linhas decorativas do plano de fundo do slide mestre fazem parte dos componentes do estilo gráfico, assim como tamanho e localização de quadros padrões para títulos e conteúdo do slide.

- d) Na definição das características do slide mestre, o plano de fundo é um componente do estilo de apresentação. As caraterísticas da estrutura de tópicos do slide mestre fazem parte dos componentes do estilo gráfico, assim como tamanho e localização de quadros padrões para títulos e conteúdo do slide.

- e) Na definição das características do slide mestre, o plano de fundo é um componente do estilo gráfico. As caraterísticas do estilo de apresentação do slide mestre fazem parte dos componentes do estilo gráfico, assim como tamanho e localização de quadros padrões para títulos e conteúdo do slide.

- #44308

- Banca

- FAURGS

- Matéria

- Noções de Informática

- Concurso

- TJ-RS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 7 -

No acesso a um site da Internet que utiliza o protocolo HTTPS, a verificação da identidade do servidor acessado é realizada através do ________, que contém informações que permitem a utilização de criptografia de chave ________ para garantir a autenticidade e a integridade dos dados no estabelecimento da conexão segura.

Assinale a alternativa que completa, correta e respectivamente, as lacunas do texto acima.

- a) certificado digital - única

- b) endereço IP - assimétrica

- c) certificado digital - simétrica

- d) endereço IP - única

- e) certificado digital - assimétrica

- #44309

- Banca

- FAURGS

- Matéria

- Noções de Informática

- Concurso

- TJ-RS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 8 -

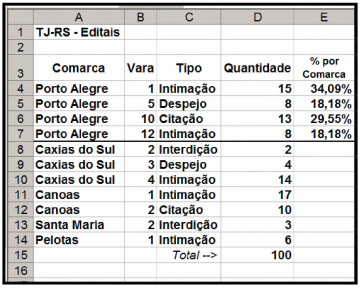

Considere a planilha eletrônica (EXCEL ou CALC) abaixo, que contém dados sobre editais publicados por Comarcas e Varas.

As células E4 a E7 contêm percentuais calculados sobre a quantidade de editais constantes da coluna D, em relação à comarca de Porto Alegre. Para obter esses percentuais, três procedimentos foram necessários: 1) digitar uma fórmula em E4, 2) copiá-la para as demais células (E5 a E7) e 3) formatar as células E4 a E7 para percentual com duas casas decimais. Qual fórmula foi digitada em E4, para efetuar o cálculo desejado?

- a) =D4/SOMA(D4:D7)

- b) =D4/SOMA(D$4:D$7)

- c) =D4/SOMA($D4:$D7)

- d) =D$4/SOMA(D$4:D$7)

- e) =D$4/SOMA(D4:D14)

- #44310

- Banca

- FAURGS

- Matéria

- Noções de Informática

- Concurso

- TJ-RS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 9 -

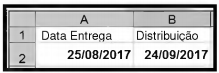

Observe a planilha abaixo, que contém a data de entrega e de distribuição de materiais de expediente no TJ.

Sabe-se que esse material de expediente deve ser distribuído 30 dias após a data de entrega. Para o cálculo dessa data (B2), far-se-á uso da ferramenta EXCEL ou CALC. Dentre as alternativas abaixo, assinale a que apresenta a fórmula que NÃO pode ser usada para este cálculo.

- a) =A2+30

- b) =DATA(ANO(A2);MÊS(A2);DIA(A2))+30

- c) =DATA.VALOR("25/08/2017")+30

- d) =DATA(ANO(A2);MÊS(A2);DIA(A2)+30)

- e) =DATA(DIA(A2);MÊS(A2);ANO(A2))+30

- #44311

- Banca

- FAURGS

- Matéria

- Noções de Informática

- Concurso

- TJ-RS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 10 -

- a) Antivírus.

- b) Firewall.

- c) Criptografia de disco rígido.

- d) Gerenciador de assinaturas digitais.

- e) Gerenciador de políticas de acesso de rede.

- #44312

- Banca

- FAURGS

- Matéria

- Noções de Informática

- Concurso

- TJ-RS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 11 -

Entre os diversos tipos de códigos maliciosos, aquele que executa tarefas de forma automatizada, que permite a comunicação com outros computadores infectados e que pode ser controlado remotamente por invasores é chamado de ___________. Outro tipo de ameaça denomina-se ___________, que monitora atividades do computador em que está instalado e envia as informações coletadas para os invasores, como, por exemplo, a sequência de teclas pressionadas no momento do preenchimento de senhas.

Assinale a alternativa que completa, correta e respectivamente, as lacunas do texto acima.

- a) vírus - worm

- b) bot - spyware

- c) ransomware - cavalo de troia

- d) adware - rootkit

- e) key/ogger - zumbi

- #44313

- Banca

- FAURGS

- Matéria

- Noções de Informática

- Concurso

- TJ-RS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 12 -

Considere as afirmações abaixo sobre o sistema operacional Windows 10.

I - O firewall do Windows ajuda a proteger o seu computador, analisando regularmente o disco rígido e oferecendo a opção de remover qualquer spyware ou software potencialmente indesejado que encontrar.

II - A ferramenta "explorador de arquivos" permite o usuário organizar o conteúdo de um disco, possibilitando, entre outras ações, realizar cópia, exclusão e movimentação de pastas e arquivos.

III- O recurso de restauração do sistema permite a um usuário retornara um ponto anterior (ponto de restauração) sem que esse perca seus arquivos de dados pessoais, mas remove aplicativos, drivers e atualizações instalados após a criação do ponto de restauração.

Quais estão corretas?

- a) Apenas I.

- b) Apenas II.

- c) Apenas III.

- d) Apenas II e III.

- e) I, II e III.