Simulado Colégio Pedro II - Noções de Informática | CONCURSO

📚 Simulado Colégio Pedro II | Engenheiro Elétrico | cód.3712

Um bom desempenho começa com preparação. Faça o simulado Colégio Pedro II agora mesmo! 📊

🔗 Vejam mais simulados Colégio Pedro II

🎯 São milhares de simulados para concurso disponíveis para você praticar e conseguir a tão sonhada aprovação em Concurso Público.

🧪 Este Simulado Colégio Pedro II foi elaborado da seguinte forma:

- 📌 Categoria: Concurso

- 🏛️ Instituição: Colégio Pedro II

- 👔 Cargo: Engenheiro Elétrico

- 📚 Matéria: Noções de Informática

- 🧩 Assuntos do Simulado:

- 🏢 Banca Organizadora: Acesso Público

- ❓ Quantidade de Questões: 10

- ⏱️ Tempo do Simulado: 30 minutos

⚙️ REGRA DO SIMULADO

Este simulado é gratuito 🆓. Basta clicar no botão iniciar abaixo e preencher um breve cadastro para participar do nosso ranking.

📊 No ranking você compara sua nota com outros candidatos e acompanha sua evolução nos estudos.

🚀 Aproveite este simulado Colégio Pedro II e saia na frente na sua preparação!

📖 Questões Colégio Pedro II

Se ainda não estiver pronto para fazer o simulado, treine antes com nossas questões de concursos:

Questões do concurso Colégio Pedro II

🎥 Vídeo Aula

Confira vídeo aulas no YouTube com foco no concurso Colégio Pedro II. Estude com conteúdo gratuito e atualizado.

Assistir vídeo aula sobre Colégio Pedro II

📚 Apostila

Encontre apostilas completas e materiais didáticos atualizados para o concurso Colégio Pedro II.

Ver apostilas para Colégio Pedro II

📢 Concursos Abertos para Colégio Pedro II

Veja os concursos abertos da instituição Colégio Pedro II. A lista está sempre atualizada:

Concursos abertos para Colégio Pedro II

🍀 Boa sorte e Bons Estudos,

ConcursosAZ - Aprovando de A a Z ✅

- #41430

- Banca

- Acesso Público

- Matéria

- Noções de Informática

- Concurso

- Colégio Pedro II

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 1 -

Considere as seguintes assertivas acerca da criação de sumários no editor de texto Microsoft Word 2010, componente do pacote MS Office 2010:

I – Nesta versão do Word os sumários somente podem ser criados a partir de digitação manual dos números de páginas;

II - É possível criar um índice analítico a partir da aplicação de estilos de título — por exemplo, Título 1, Título 2 e Título 3 — ao texto que se deseja incluir no índice analítico;

III – Para serem compatíveis com as normas de formatação de documentos, os sumários são sempre gerados utilizando a fonte Times New Roman, não podendo ser alterados;

Estão corretas as assertivas:

- a) apenas II

- b) apenas I

- c) apenas I e III

- d) apenas II e III

- e) I, II e III

- #41431

- Banca

- Acesso Público

- Matéria

- Noções de Informática

- Concurso

- Colégio Pedro II

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 2 -

Os computadores conectados à Internet podem ser identificados por seu endereço IP, mas os usuários normalmente fazem acesso a estes computadores através de seu nome. Para ter acesso ao serviço de tradução de endereços IP em nomes o usuário deve utilizar os serviços de um servidor:

- a) DNS.

- b) DHCP.

- c) TCP.

- d) IPSEC.

- e) IMAP.

- #41432

- Banca

- Acesso Público

- Matéria

- Noções de Informática

- Concurso

- Colégio Pedro II

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 3 -

- a) um servidor que funciona como intermediário entre um navegador da Web (como o Internet Explorer) e a Internet.

- b) um servidor que fornece endereços IP dinâmicos aos computadores da rede local.

- c) um serviço que somente permite o acesso de usuários que se autentiquem, tornando a rede mais segura.

- d) uma ferramenta de busca customizada pelas empresas para acesso aos dados locais.

- e) um servidor de correio eletrônico, que utilizando meios de comunicação seguros, garante o envio de mensagens autenticadas.

- #41433

- Banca

- Acesso Público

- Matéria

- Noções de Informática

- Concurso

- Colégio Pedro II

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 4 -

Considere o trecho de planilha, gerado no editor de planilhas eletrônicas Excel 2010, pertencente ao pacote MS Office 2010.

Se usuário desta planilha copiar o conteúdo da célula B7 para a célula C7 realizando as seguintes operações em sequência: selecionar a célula B7, usar as teclas de atalho CTRL-C, selecionar a célula C7 e teclar ENTER, após estas operações, o valor mostrado em C7 será:

- a) 10

- b) 18

- c) 11

- d) 3

- e) 13

- #41434

- Banca

- Acesso Público

- Matéria

- Noções de Informática

- Concurso

- Colégio Pedro II

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 5 -

Considere as seguintes assertivas acerca de noções de backup e seus diversos tipos:

I – Se você estiver executando uma combinação dos backups normal e diferencial, a restauração de arquivos e pastas exigirá o último backup normal e o último backup diferencial;

II - Se você utilizar uma combinação dos backups normal e incremental, precisará do último backup normal e de todos os conjuntos de backups incrementais para restaurar os dados;

III - Um backup normal copia todos os arquivos selecionados, mas não os marca como arquivos que passaram por backup (ou seja, o atributo de arquivo não é desmarcado);

Estão corretas as assertivas:

- a) apenas I e II

- b) apenas III

- c) apenas I

- d) apenas II

- e) I, II e III

- #41435

- Banca

- Acesso Público

- Matéria

- Noções de Informática

- Concurso

- Colégio Pedro II

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 6 -

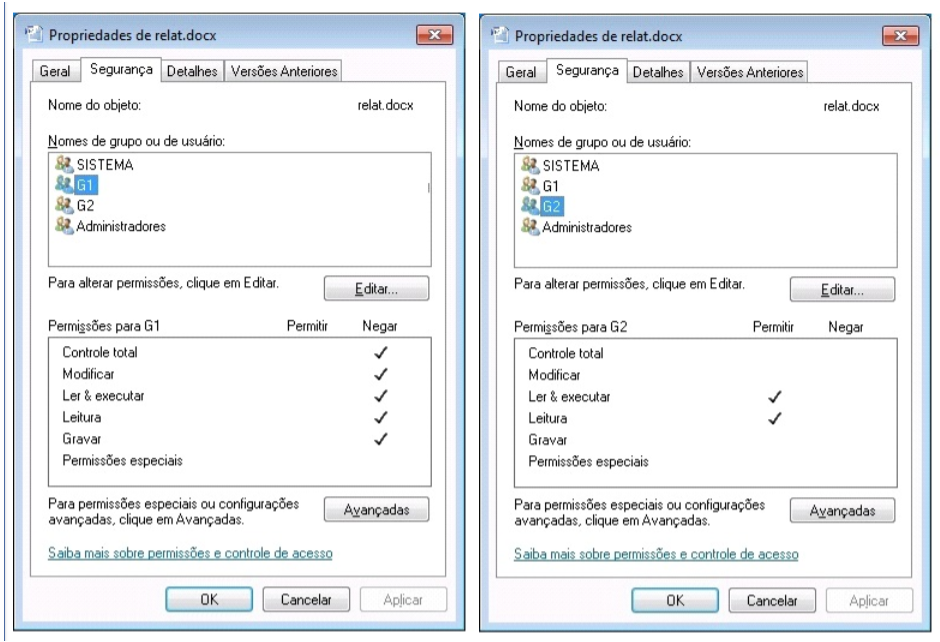

Considere um computador com o sistema operacional Windows 7. Neste computador foram criados dois grupos de usuários denominados G1 e G2. As figuras I e II abaixo representam, respectivamente, as permissões dadas ao grupo G1 e ao grupo G2, para acesso ao arquivo relat.docx, neste ambiente Windows 7.

Considerando as permissões mostradas, um usuário que pertença simultaneamente aos grupos G1 e G2 terá a seguinte permissão final ao arquivo relat.docx:

- a) Negação de qualquer tipo de acesso.

- b) Apenas leitura.

- c) Leitura e execução.

- d) Controle total.

- e) Leitura e gravação.

- #41436

- Banca

- Acesso Público

- Matéria

- Noções de Informática

- Concurso

- Colégio Pedro II

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 7 -

Acerca de certificados de segurança e assinatura digital, considere as seguintes assertivas:

I – Um usuário pode utilizar a chave pública de um certificado para criar uma mensagem criptografada, que por sua vez poderá ser descriptografada usando a chave privada correspondente, que permanece em segredo com o destinatário;

II – Uma assinatura digital tem por objetivo garantir o sigilo de um documento assinado por ela;

III – A criptografia de chaves pública e privada é denominada criptografia simétrica; Estão corretas as assertivas:

- a) apenas I

- b) apenas I e II

- c) apenas II e III

- d) apenas III

- e) I, II e III

- #41437

- Banca

- Acesso Público

- Matéria

- Noções de Informática

- Concurso

- Colégio Pedro II

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 8 -

No quadro os itens I, II, III e IV referem-se a tipos de memórias de um microcomputador e suas posições relativas referentes ao custo, ao desempenho (velocidade) e à capacidade de armazenamento de dados.

Com base no quadro podemos dizer que as memórias representadas por I, II, III e IV podem ser, respectivamente:

- a) registradores, cache, principal e secundária.

- b) principal, secundária, cache e registradores.

- c) cache, principal, registradores e secundária.

- d) cache, principal, secundária e registradores.

- e) secundária, registradores, cache e principal.

- #41438

- Banca

- Acesso Público

- Matéria

- Noções de Informática

- Concurso

- Colégio Pedro II

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 9 -

Alguns dos aplicativos que compõem o pacote MS Office 2010 são:

I – Word 2010

II – Excel 2010

III – PowerPoint 2010

Dentre os aplicativos listados acima, podem ser infectados por um vírus de macro os aplicativos listados em:

- a) I, II e III

- b) apenas I

- c) apenas I e II

- d) apenas II

- e) apenas III

- #41439

- Banca

- Acesso Público

- Matéria

- Noções de Informática

- Concurso

- Colégio Pedro II

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 10 -

- a) Negação de qualquer tipo de acesso.

- b) Apenas leitura.

- c) Leitura e execução.

- d) Controle total.

- e) Leitura e gravação.