Simulado Auditor da Receita do Estado | CONCURSO

Simulado Auditor da Receita do Estado

Se você irá prestar algum concurso para o cargo de Auditor da Receita do Estado não pode deixar de praticar com nossos simulados grátis.

Vejam todos os simulados Auditor da Receita do Estado

São milhares de simulados para o cargo desejado para que você possa praticar e conseguir a tão sonhada aprovação em Concurso Público.

Este Simulado Auditor da Receita do Estado foi elaborado da seguinte forma:

- Categoria: Concurso

- Instituição:

Diversas - Cargo: Auditor da Receita do Estado

- Matéria: Diversas

- Assuntos do Simulado: Diversos

- Banca Organizadora: Diversas

- Quantidade de Questões: 5

- Tempo do Simulado: 15 minutos

Vejam outros Simulado Auditor da Receita do Estado

REGRA DO SIMULADO

Para realizar este simulado, que é gratuito, você apenas precisara criar no botão Iniciar logo abaixo e realizar um breve cadastro (apenas apelido e e-mail) para que assim você possa participar do Ranking do Simulado.

Por falar em Ranking, todos os nossos simulados contém um ranking, assim você saberá como esta indo em seus estudos e ainda poderá comparar sua nota com a dos seus concorrentes.

Aproveitem estes simulados Diversas e saiam na frente em seus estudos.

Questões Auditor da Receita do Estado

Caso você ainda não se sinta preparado para realizar um simulado, você poderá treinar em nossas questões de concursos, principalmente as questões para Auditor da Receita do Estado, que também são grátis. Clique Aqui!

Vejam todos os simulados Auditor da Receita do Estado

Boa sorte e Bons Estudos,

ConcursosAZ - Aprovando de A a Z

- #253761

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- . Concursos Diversos

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 1 -

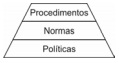

O planejamento da política de segurança deve ser realizado tendo como diretriz o caráter geral e abrangente de todos os pontos, incluindo as regras que devem ser obedecidas por todos.

Essas regras devem especificar quem pode acessar quais recursos, quais os tipos de uso permitidos no sistema, bem como os procedimentos e controle necessários para proteger as informações.

Assinale a alternativa que apresente uma visão geral do planejamento.

- a)

- b)

- c)

- d)

- e)

- #253762

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- . Concursos Diversos

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 2 -

Quando o foco é a Gestão da Segurança da Informação, a terminologia empregada no mundo dos hackers assume papel de importância.

Nesse contexto, dois termos são a seguir descritos.

I. É o software pirata distribuído ilegalmente pela Internet.

II. É o hacking de sistemas telefônicos, geralmente com o objetivo de fazer ligações gratuitas ou para espionar ligações alheias.

Esses dois termos são denominados, respectivamente:

- a) warez e phreaking.

- b) netcat e phishing.

- c) worm e spoofing.

- d) trojan e flooding.

- e) hoax e sniffing.

- #253763

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- . Concursos Diversos

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 3 -

A assinatura digital representa uma das aplicações da criptografia e consiste na criação de um código, através da utilização de uma chave, em que uma pessoa ou entidade que recebe uma mensagem contendo esse código pode verificar se o remetente é mesmo quem diz ser e identificar qualquer mensagem que possa ter sido modificada.

Esse esquema emprega um método baseado em:

- a) chave única de 56 bits com SSL.

- b) chave privada de 128 bits com DES.

- c) criptografia das chaves pública e privada.

- d) criptografia das chaves indexada e reversa.

- e) criptografia das chaves simétrica e assimétrica.

- #253764

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- . Concursos Diversos

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 4 -

Originalmente SOAP representava um protocolo para troca de informações estruturadas em uma plataforma descentralizada e distribuída, utilizando tecnologias baseadas em um determinada linguagem. Foi importante para o desenvolvimento de aplicações para permitiram a comunicação via Internet entre programas, empregando o Remote Procedure Calls (RPC) entre objetos como DCOM e CORBA.

Atualmente, SOAP provê um caminho de comunicação entre aplicações "rodando" em diferentes sistemas operacionais, com diferentes tecnologias e linguagens de programação.

De acordo com o enfoque do World Wide Web Consortium - W3C, as mensagens SOAP são documentos baseados na seguinte linguagem:

- a) WSDL

- b) XML

- c) JAVASCRIPT

- d) AJAX

- e) XSLT

- #253765

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- . Concursos Diversos

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 5 -

As redes de computadores com acesso à Internet operam com base na arquitetura TCP/IP. Os dois principais protocolos, o IP e o TCP, operam respectivamente nas seguintes camadas:

- a) rede e transporte.

- b) física e enlace.

- c) aplicação e rede.

- d) transporte e física.

- e) enlace e aplicação.