Prova PETROBRAS - Segurança da Informação 1 - Questões e Simulados | CONCURSO

📚 Simulado PETROBRAS | CESGRANRIO | cód.2700

Está focado no concurso PETROBRAS? Então pratique com o melhor simulado da internet! 💻

🔗 Vejam mais simulados PETROBRAS

🎯 São milhares de simulados para concurso disponíveis para você praticar e conseguir a tão sonhada aprovação em Concurso Público.

🧪 Este Simulado PETROBRAS foi elaborado da seguinte forma:

- 📌 Categoria: Concurso

- 🏛️ Instituição: PETROBRAS

- 👔 Cargo: . Cargos Diversos

- 📚 Matéria: Segurança da Informação

- 🧩 Assuntos do Simulado:

- 🏢 Banca Organizadora: CESGRANRIO

- ❓ Quantidade de Questões: 10

- ⏱️ Tempo do Simulado: 30 minutos

⚙️ REGRA DO SIMULADO

Este simulado é gratuito 🆓. Basta clicar no botão iniciar abaixo e preencher um breve cadastro para participar do nosso ranking.

📊 No ranking você compara sua nota com outros candidatos e acompanha sua evolução nos estudos.

🚀 Aproveite este simulado PETROBRAS e saia na frente na sua preparação!

📖 Questões PETROBRAS

Se ainda não estiver pronto para fazer o simulado, treine antes com nossas questões de concursos:

Questões do concurso PETROBRAS

🎥 Vídeo Aula

Confira vídeo aulas no YouTube com foco no concurso PETROBRAS. Estude com conteúdo gratuito e atualizado.

Assistir vídeo aula sobre PETROBRAS

📚 Apostila

Encontre apostilas completas e materiais didáticos atualizados para o concurso PETROBRAS.

📢 Concursos Abertos para PETROBRAS

Veja os concursos abertos da instituição PETROBRAS. A lista está sempre atualizada:

Concursos abertos para PETROBRAS

🍀 Boa sorte e Bons Estudos,

ConcursosAZ - Aprovando de A a Z ✅

- #32672

- Banca

- CESGRANRIO

- Matéria

- Segurança da Informação

- Concurso

- PETROBRAS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 1 -

No contexto de rotinas de proteção e segurança, HoneyPot é um(a)

- a) antivírus especializado na detecção e remoção de cavalos de Troia.

- b) dispositivo que tem por objetivo aplicar uma política de segurança a um determinado ponto da rede.

- c) programa que recolhe informações sobre um usuário e as transmite pela Internet, sem o conhecimento e o consentimento desse usuário.

- d) mecanismo para proteção de informações sigilosas que usa técnicas de criptografia.

- e) ferramenta que simula falhas de segurança em um sistema e colhe informações sobre eventuais invasores.

- #32673

- Banca

- CESGRANRIO

- Matéria

- Segurança da Informação

- Concurso

- PETROBRAS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 2 -

Considere que

• foi realizado um backup total de uma pasta do servidor de uma empresa em um dia de domingo;

• dois backups diferenciais foram realizados nessa mesma semana: um na 3ª feira e o outro na 5ª feira;

• os backups aqui mencionados foram os únicos realizados de domingo até 5ª feira, inclusive.

Se uma restauração deve ser feita após a realização do backup de 5ª feira e antes de qualquer outro backup, o conjunto de arquivos de backup necessários corresponde ao(s)

- a) backup diferencial de 5ª feira, apenas

- b) backup diferencial de 5ª feira e ao backup total, apenas

- c) backup diferencial de 3ª feira e ao backup total, apenas

- d) backups diferenciais de 3ª feira e de 5a feira, apenas

- e) backups diferenciais de 3ª feira e de 5a feira, e ao backup total

- #32674

- Banca

- CESGRANRIO

- Matéria

- Segurança da Informação

- Concurso

- PETROBRAS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 3 -

As Normas ISO são um conjunto de regras internacionais que auxiliam as empresas na gestão qualitativa de seus negócios. Para uma empresa se enquadrar dentro da Norma ISO 27002:2005, é preciso um amplo plano de segurança das informações. Um dos requisitos desta Norma é que as atividades essenciais de segurança assegurem, entre outras premissas para a obtenção da certificação ISO, a

- a) idoneidade.

- b) competitividade.

- c) flexibilidade.

- d) austeridade.

- e) maturidade.

- #32675

- Banca

- CESGRANRIO

- Matéria

- Segurança da Informação

- Concurso

- PETROBRAS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 4 -

Um malware (software malicioso) é um software ilegal destinado a se infiltrar nos computadores. Vírus, trojanhorses, worms e spywares são considerados malwares, mas softwares legais podem ser considerados indevidamente como malwares quando

- a) inseridos em páginas da Web.

- b) seus arquivos possuírem extensão nos nomes.

- c) softwares antivírus não forem capazes de verificá-los.

- d) forem criados por programadores conhecidos como hackers.

- e) possuírem falhas de programação que causem danos ao sistema.

- #32676

- Banca

- CESGRANRIO

- Matéria

- Segurança da Informação

- Concurso

- PETROBRAS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 5 -

Em uma empresa, um dos maiores problemas de segurança consiste no acesso a páginas web não autorizadas, por parte dos funcionários. Uma diretriz de segurança foi estabelecida pelos gestores da empresa para controlar esses acessos indevidos à Internet. Para que esse controle fosse efetivo e a performance de acesso à Internet fosse otimizada, a equipe técnica resolveu instalar, na rede interna da empresa, um servidor de

- a) antivírus.

- b) domínio.

- c) network.

- d) firewall.

- e) proxy.

- #32677

- Banca

- CESGRANRIO

- Matéria

- Segurança da Informação

- Concurso

- PETROBRAS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 6 -

Considere as seguintes recomendações sobre o comportamento que o usuário deve ter para aumentar a sua segurança e proteger seus dados:

I - manter Java e ActiveX sempre ativados;

II - manter o navegador sempre atualizado;

III - só habilitar javascript ao acessar sites confiáveis.

Está(ão) correta(s) a(s) recomendação(ões)

- a) III, somente.

- b) I e II, somente.

- c) I e III, somente.

- d) II e III, somente.

- e) I, II e III.

- #32678

- Banca

- CESGRANRIO

- Matéria

- Segurança da Informação

- Concurso

- PETROBRAS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 7 -

Ao enviar um e-mail, o usuário utiliza o recurso da Assinatura Digital para garantir que a mensagem não seja alterada durante o trajeto. Esse recurso consiste em um(a)

- a) método com base na criptografia assimétrica.

- b) algoritmo aplicado a um texto para criar o código de segurança.

- c) tecnologia de criptografia de chave pública.

- d) identificação registrada em órgãos reguladores da Web.

- e) holografia individual criada por empresas de segurança.

- #32679

- Banca

- CESGRANRIO

- Matéria

- Segurança da Informação

- Concurso

- PETROBRAS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 8 -

A VPN (Virtual Private Network) é uma rede de comunicação privada que utiliza meios públicos. Com relação à segurança dos dados que trafegam por meio da VPN, afirma-se que

- a) muitos dados se perdem pela baixa qualidade dos meios públicos de comunicação, não sendo uma rede adequada para tráfego de aplicações críticas.

- b) os dados podem ser acessados por pessoas não autorizadas no caso de serem encapsulados sem criptografia.

- c) é uma rede segura de transmissão de dados onde, mesmo utilizando canais públicos de comunicação, usase o protocolo padrão da Internet.

- d) a segurança padrão oferecida pelos gestores da Internet torna viável o tráfego de dados críticos a baixos custos.

- e) a utilização de soluções de VPN comerciais garante a confidencialidade dos dados e a estabilidade das redes privadas.

- #32680

- Banca

- CESGRANRIO

- Matéria

- Segurança da Informação

- Concurso

- PETROBRAS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 9 -

Um firewall, tanto físico quanto lógico, tem por finalidade evitar a invasão e a utilização de uma rede e de seus servidores e estações de trabalho por softwares ou pessoas não autorizadas.

A configuração de um firewall consiste em uma

- a) combinação de regras que abrem ou fecham as portas lógicas e nas regras de verificação de protocolos TCP/IP e UDP.

- b) criação de rede com cabeamento estruturado intercalada por roteadores e switchs.

- c) implementação da lista de regras administrativas com as permissões de uso da rede pelos usuários.

- d) instalação de pacotes com atualizações de segurança fornecidas pelo fabricante do sistema operacional dos servidores de rede.

- e) permissão ou um bloqueio do acesso a URLs determinadas pelo gestor de segurança.

- #32681

- Banca

- CESGRANRIO

- Matéria

- Segurança da Informação

- Concurso

- PETROBRAS

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 10 -

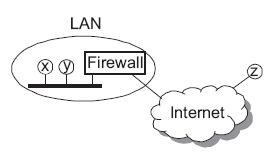

Sobre segurança da informação, considere a figura abaixo.

Ao ser notificado de que a estação x envia, sem permissão corporativa, dados sigilosos para a Internet, e que a estação z realiza tentativas de ataques à LAN, quais configurações de segurança devem ser implantadas na LAN?

- a) Configurar a estação y como roteador e desligar o Firewall.

- b) Configurar o Firewall da LAN para filtrar a saída de pacotes originados de x e filtrar os pacotes de entrada originados de z.

- c) Configurar o Firewall da LAN para filtrar a saída de pacotes originados de z e filtrar os pacotes de entrada originados de x.

- d) Desconectar a estação x do Firewall para conectá-la diretamente à Internet e desconectar o Firewall da Internet.

- e) Desconectar a estação z do Firewall para conectá-la diretamente à LAN e desconectar o Firewall da Internet.